एन्क्रिप्शन सॉफ्टवेयर के माध्यम से कंप्यूटर डेटा को सुरक्षित करना कई व्यवसायों और व्यक्तियों के लिए उनके लैपटॉप या यूएसबी फ्लैश ड्राइव पर संवेदनशील जानकारी ले जाने की स्पष्ट आवश्यकता बन गया है। दुर्भाग्यवश, बहुत से लोग अपने डेटा को एन्क्रिप्ट नहीं करते हैं क्योंकि वे बहुत आलसी हैं या महसूस करते हैं कि डेटा चोरी उन्हें नहीं होगी। बहुत से लोग आसानी से महसूस करते हैं कि उनके पास अपने कंप्यूटर पर संग्रहीत महत्वपूर्ण कुछ भी नहीं है और इसलिए उन्हें एन्क्रिप्शन की आवश्यकता नहीं है।

आपका कारण चाहे जो भी हो, आपके डेटा को एन्क्रिप्ट करना बहुत महत्वपूर्ण है। चाहे आपको लगता है कि आप अपने कंप्यूटर पर महत्वपूर्ण डेटा स्टोर करते हैं या नहीं, वहां हैकर्स हैं जो आपकी फाइलों, चित्रों और डेटा को पहचान चोरी की तरह नुकसान पहुंचाने के लिए ब्राउज़ करना पसंद करेंगे। चित्रों के रूप में निर्दोष कुछ भी गलत तरीके से बहुत बुरे तरीकों से इस्तेमाल किया जा सकता है।

विंडोज़ और ओएस एक्स में अपनी हार्ड ड्राइव को एन्क्रिप्ट करना अब काफी सरल और सीधी-आगे की प्रक्रिया है जो कि कोई भी बहुत कुछ कर सकता है ऐसा करें, इसलिए संभावित हमलों के लिए खुद को छोड़ने का कोई कारण नहीं है। इस आलेख में, मैं आपके डेटा को एन्क्रिप्ट करने के लिए ओएस एक्स पर विंडोज़ और फ़ाइलवॉल्ट पर बिटलॉकर का उपयोग करके जाऊंगा।

पहले, मैंने TrueCrypt नामक प्रोग्राम का उपयोग करने के बारे में लिखा था, लेकिन ऐसा लगता है कि परियोजना को विभिन्न कारणों से बंद कर दिया गया है। कार्यक्रम आपके हार्ड ड्राइव को एन्क्रिप्ट करने के लिए सबसे लोकप्रिय था, लेकिन अब यह समर्थित नहीं है, हम इसका उपयोग करने की अनुशंसा नहीं करते हैं। ट्रूक्रिप्ट टीम भी बिटलॉकर का उपयोग करने की सिफारिश करती है क्योंकि यह ट्रूक्रिप्ट करने में सक्षम सबकुछ कर सकती है।

विंडोज़ पर बिटॉकर

विंडोज विस्टा, विंडोज 7 और विंडोज 8 में, आप बदल सकते हैं बिट लॉकर सक्षम करके ड्राइव एन्क्रिप्शन पर। बिटलॉकर को सक्षम करने के तरीके में आने से पहले, आपको कुछ चीज़ें पहले जाननी चाहिए:

1। बिट लॉकर विंडोज विस्टा और विंडोज 7 के अंतिम और एंटरप्राइज़ संस्करणों और विंडोज 8 और विंडोज 8.1 के प्रो और एंटरप्राइज़ संस्करणों पर काम करता है।

2। बिटलॉकर में तीन प्रमाणीकरण तंत्र हैं: टीपीएम (विश्वसनीय प्लेटफार्म मॉड्यूल), पिन, और यूएसबी कुंजी। सबसे बड़ी सुरक्षा के लिए, आप टीपीएम प्लस पिन का उपयोग करना चाहते हैं। पिन एक पासवर्ड है जिसे बूटिंग प्रक्रिया से पहले उपयोगकर्ता द्वारा दर्ज किया जाना चाहिए।

3। पुराने कंप्यूटर जो टीएमपी का समर्थन नहीं करते हैं केवल यूएसबी कुंजी प्रमाणीकरण तंत्र का उपयोग कर सकते हैं। यह एक पिन या टीपीएम के साथ पिन या टीपीएम के साथ एक पिन और यूएसबी कुंजी दोनों के साथ टीपीएम का उपयोग करने के रूप में सुरक्षित नहीं है।

4। पेपर पर बैकअप कुंजी कभी प्रिंट न करें और इसे कहीं भी स्टोर करें। अगर कोई, यहां तक कि पुलिस, उस पेपर तक पहुंच प्राप्त कर सकती है, तो वे आपकी पूरी हार्ड ड्राइव को डिक्रिप्ट कर सकते हैं।

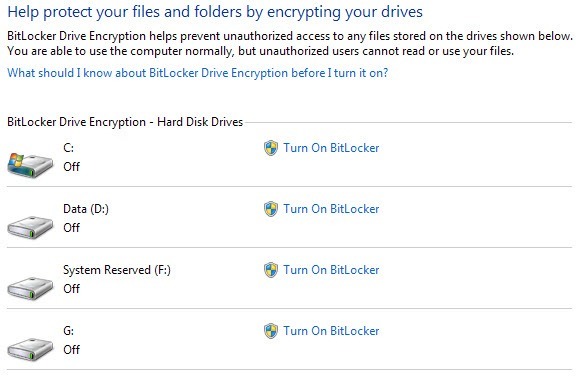

अब चलिए वास्तव में बिटलॉकर को सक्षम करने के बारे में बात करते हैं। विंडोज़ में कंट्रोल पैनल खोलें और बिट लॉकर ड्राइव एन्क्रिप्शनपर क्लिक करें।

आप सभी की एक सूची देखेंगे मुख्य विभाजन पर सूचीबद्ध आपके विभाजन और ड्राइव। प्रारंभ करने के लिए, आपको बस इतना करना है कि चालू करें BitLockerपर क्लिक करें।

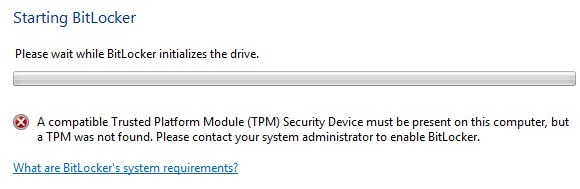

यदि आपके पास नया है एक प्रोसेसर वाला कंप्यूटर जो टीपीएम का समर्थन करता है, आप जाने के लिए अच्छे हैं और प्रक्रिया शुरू हो जाएगी। यदि नहीं, तो आपको निम्न त्रुटि संदेश मिलेगा: "एक संगत विश्वसनीय प्लेटफ़ॉर्म मॉड्यूल (टीपीएम) सुरक्षा डिवाइस इस कंप्यूटर पर मौजूद होना चाहिए, लेकिन एक टीपीएम नहीं मिला।" इसे ठीक करने के लिए, पढ़ें मेरी पिछली पोस्ट इस BitLocker सक्षम करते समय टीपीएम समस्या ।

पर हैएक बार जब आप उस पोस्ट में दिशानिर्देशों का पालन कर लेंगे, तो आप फिर से चालू करें BitLocker पर क्लिक करने में सक्षम होना चाहिए और त्रुटि संदेश प्रकट नहीं होना चाहिए। इसके बजाए, बिट-लॉकर ड्राइव एन्क्रिप्शन सेटअपशुरू हो जाएगा।

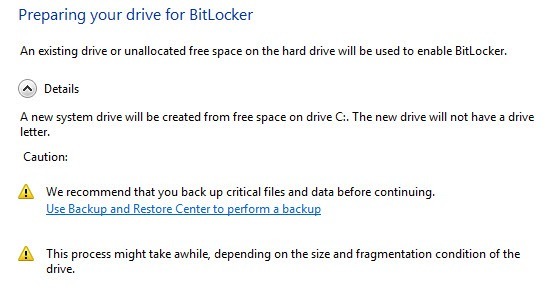

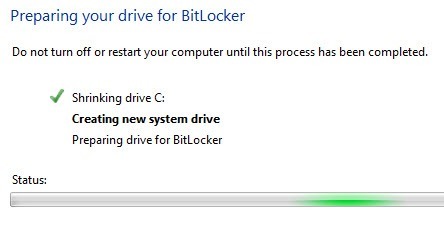

आगे बढ़ें और प्रारंभ करने के लिए अगला क्लिक करें। सेटअप मूल रूप से आपके ड्राइव को तैयार करता है और फिर इसे एन्क्रिप्ट करता है। ड्राइव तैयार करने के लिए, विंडोज को दो विभाजन की आवश्यकता है: एक छोटा सिस्टम विभाजन और एक ऑपरेटिंग सिस्टम विभाजन। यह आपको शुरू होने से पहले बताएगा।

आपको कुछ मिनट इंतजार करना पड़ सकता है जबकि सी ड्राइव पहले संकुचित हो जाती है और नया विभाजन बनाया गया है। समाप्त होने के बाद, आपको अपने कंप्यूटर को पुनरारंभ करने के लिए कहा जाएगा। आगे बढ़ें और ऐसा करें।

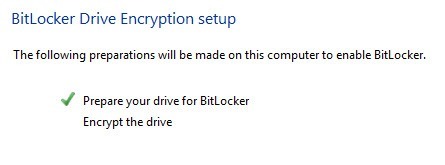

एक बार विंडोज पुनरारंभ हो जाने पर, बिट लॉकर सेटअप ड्राइव सेटअप के बगल में एक चेक मार्क के साथ स्वचालित रूप से पॉप अप होना चाहिए। वास्तविक हार्ड ड्राइव एन्क्रिप्शन शुरू करने के लिए अगला क्लिक करें।

एक बार विंडोज पुनरारंभ हो जाने पर, बिट लॉकर सेटअप ड्राइव सेटअप के बगल में एक चेक मार्क के साथ स्वचालित रूप से पॉप अप होना चाहिए। वास्तविक हार्ड ड्राइव एन्क्रिप्शन शुरू करने के लिए अगला क्लिक करें।

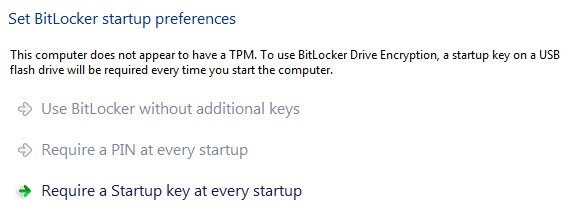

अगली स्क्रीन पर, आपको अपने बिट-लॉकर सुरक्षा विकल्प चुनना होगा। यदि आपके पास कोई टीपीएम इंस्टॉल नहीं है, तो आप स्टार्टअप के लिए पिन का उपयोग नहीं कर पाएंगे, बल्कि केवल एक यूएसबी कुंजी।

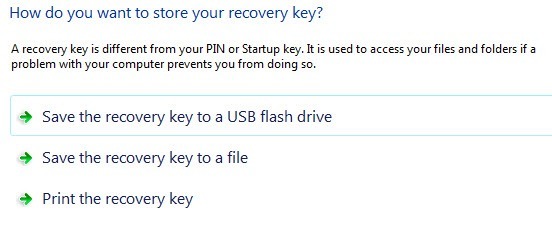

आपको एक यूएसबी स्टिक डालने के लिए कहा जाएगा जिस पर यह स्टार्टअप कुंजी को सहेज लेगा। इसके बाद आपको एक रिकवरी कुंजी भी बनाना होगा। आप इसे एक यूएसबी ड्राइव में फ़ाइल में सहेज सकते हैं या इसे प्रिंट कर सकते हैं। इसे मुद्रित करना सबसे अच्छा नहीं है।

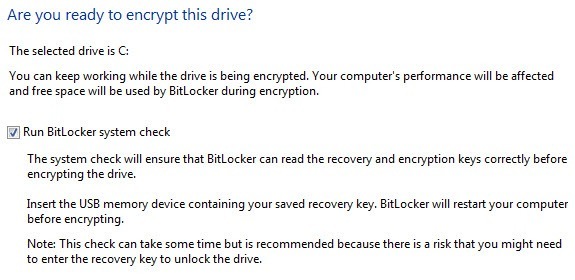

इसके बाद, आपको अंत में पूछा जाएगा कि क्या आप हार्ड ड्राइव को एन्क्रिप्ट करने के लिए तैयार हैं, जो पुनरारंभ करने की आवश्यकता होगी।

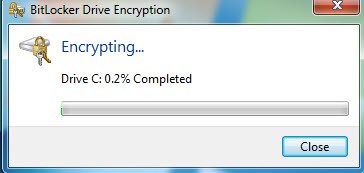

यदि सब ठीक हो जाए और Windows आपके यूएसबी स्टिक से या टीपीएम से एन्क्रिप्शन कुंजी को पढ़ने में सक्षम है, तो आपको एक संवाद पॉप अप करना चाहिए जो आपको बता रहा है कि ड्राइव एन्क्रिप्ट किया जा रहा है।

एक बार पूरा हो जाने पर, आपका डेटा अब सुरक्षित रूप से एन्क्रिप्ट किया गया है और यह नहीं हो सकता आपकी चाबियों के बिना पहुंचा दोबारा, यह ध्यान रखना महत्वपूर्ण है कि टीपीएम के बिना बिटलॉकर का उपयोग करना बहुत कम सुरक्षित है और यदि आप टीपीएम का उपयोग करते हैं, तो आपको इसे पिन या यूएसबी कुंजी के साथ या दोनों को वास्तव में संरक्षित करने की आवश्यकता है।

साथ ही, यह ध्यान देने योग्य है कि जब आप लॉग इन होते हैं, तो कुंजी रैम मेमोरी में संग्रहीत होती है। यदि आप अपने कंप्यूटर को सोने के लिए डालते हैं, तो चाबियों को समझदार हैकर्स द्वारा चुराया जा सकता है, इसलिए जब आप इसका उपयोग नहीं कर रहे हैं तो आपको हमेशा अपने कंप्यूटर को बंद करना चाहिए। अब आइए एक्स में फाइलवॉल्ट के बारे में बात करते हैं।

ओएस एक्स में फ़ाइलवॉल्ट

ओएस एक्स में फ़ाइलवॉल्ट समान कार्यक्षमता प्रदान करता है जैसे कि बिटलॉकर विंडोज में करता है। आप संपूर्ण ड्राइव को एन्क्रिप्ट कर सकते हैं और उपयोगकर्ता प्रमाणीकरण जानकारी को अनएन्क्रिप्टेड स्टोर करने के लिए एक अलग बूट वॉल्यूम बनाया गया है।

FileVault का उपयोग करने के लिए, आपको सिस्टम प्राथमिकताएंपर जाना होगा और सुरक्षा & amp; गोपनीयता।

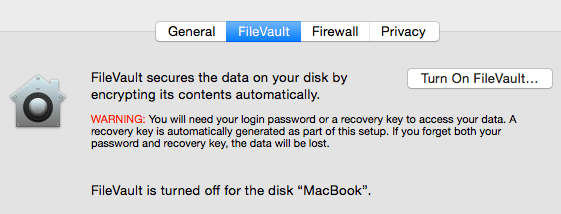

अब FileVaultटैब पर क्लिक करें और चालू करें चालू करें FileVaultबटन। यदि बटन अक्षम है, तो आपको संवाद के निचले बाएं हिस्से में छोटे पीले रंग के लॉक पर क्लिक करना होगा और परिवर्तन करने के लिए अपना सिस्टम पासवर्ड दर्ज करना होगा।

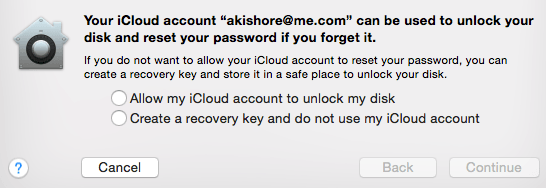

अब आपसे पूछा जाएगा कि आप अपनी रिकवरी कुंजी कहां स्टोर करना चाहते हैं। आप इसे iCloud में संग्रहीत कर सकते हैं या आप एक रिकवरी कुंजी कोड प्राप्त कर सकते हैं और फिर इसे एक सुरक्षित स्थान पर संग्रहीत कर सकते हैं। मैं iCloud का उपयोग करने के खिलाफ अत्यधिक अनुशंसा करता हूं, भले ही यह आसान हो, क्योंकि यदि कानून प्रवर्तन या हैकर को आपके कंप्यूटर में तोड़ने की ज़रूरत है, तो उन्हें एन्क्रिप्शन को हटाने के लिए अपने iCloud खाते तक पहुंच प्राप्त करना है।

अब आपको अपने कंप्यूटर को पुनरारंभ करने के लिए कहा जाएगा और जब ओएस एक्स वापस लॉग इन करेगा, तो एन्क्रिप्शन प्रक्रिया शुरू हो जाएगी। एन्क्रिप्शन की प्रगति देखने के लिए आप सुरक्षा और गोपनीयता में वापस जा सकते हैं। आपको 5 से 10% धीमी गति से कंप्यूटर प्रदर्शन को थोड़ा प्रभावित होने की उम्मीद करनी चाहिए। यदि आपके पास नया मैकबुक है, तो प्रभाव कम हो सकता है।

जैसा कि पहले उल्लेख किया गया है, सभी पूर्ण-डिस्क एन्क्रिप्शन अभी भी हैक किया जा सकता है क्योंकि जब आप लॉग इन होते हैं तो कुंजी रैम में संग्रहीत होती है। आपको हमेशा इसे सोने के बजाय कंप्यूटर बंद करें और आपको हमेशा स्वचालित लॉगिन अक्षम करना चाहिए। इसके अतिरिक्त, यदि आप प्री-बूट पिन या पासवर्ड का उपयोग करते हैं, तो आपके पास सबसे अधिक सुरक्षा होगी और तकनीकी फोरेंसिक विशेषज्ञों को भी आपकी हार्ड ड्राइव में क्रैक करना बेहद मुश्किल होगा। कोई प्रश्न है, एक टिप्पणी पोस्ट करें। का आनंद लें!